Theo nghiên cứu mới nhất của đội ngũ Kaspersky Digital Footprint Intelligence (DFI), trong năm 2024, đã có tới 11 triệu tài khoản game bị rò rỉ thông tin đăng nhập.

Dữ liệu này cho thấy chỉ riêng nền tảng Steam đã có tới 5,7 triệu tài khoản bị tấn công bởi mã độc đánh cắp thông tin (infostealer malware). Loại mã độc nguy hiểm này cũng là nguyên nhân khiến 6,2 triệu tài khoản trên các ứng dụng game lớn khác như Epic Games Store, Battle.net, Ubisoft Connect, GOG và EA bị lộ thông tin.

Dựa trên dữ liệu từ các tệp log của mã độc, đội ngũ Kaspersky Digital Footprint Intelligence đã phân tích các thông tin đăng nhập Steam bị rò rỉ có liên quan đến khu vực Châu Á - Thái Bình Dương.

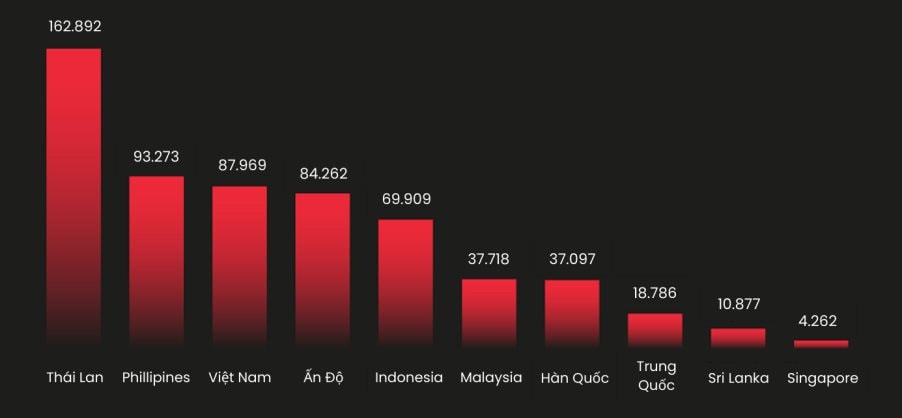

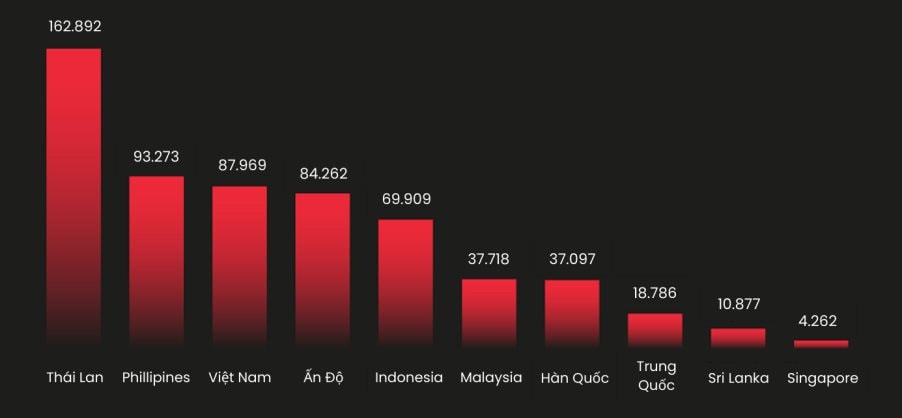

Kết quả cho thấy Thái Lan đứng đầu danh sách với gần 163.000 tài khoản bị lộ, tiếp theo là Philippines với 93.000 cặp tên đăng nhập-mật khẩu. Việt Nam cũng nằm trong top 3 với gần 88.000 tài khoản. Ngược lại, các quốc gia có số liệu thấp nhất là Trung Quốc, Sri Lanka và Singapore, với lần lượt khoảng 19.000, 11.000 và 4.000 thông tin đăng nhập.

Số lượng tài khoản Steam bị tấn công trong năm 2024. Nguồn: Kaspersky Digital Footprint Intelligence

Châu Á - Thái Bình Dương trở thành mục tiêu hàng đầu của tội phạm mạng không phải là điều bất ngờ. Khu vực này đã củng cố vị thế là trung tâm gaming toàn cầu, nơi tập trung hơn một nửa số game thủ trên thế giới. Sự tăng trưởng mạnh mẽ tại các thị trường trọng điểm như Trung Quốc, Ấn Độ, Nhật Bản, Hàn Quốc và Đông Nam Á đã giúp Châu Á - Thái Bình Dương nhanh chóng chiếm lĩnh vị trí thống trị.

Hơn nữa, sự bùng nổ của công nghệ số, tỷ lệ sử dụng di động cao cùng nhu cầu giải trí lớn từ giới trẻ đã thúc đẩy sự phát triển vượt bậc của cả game giải trí và game thi đấu. Với gần 1,8 tỷ người chơi và con số này vẫn đang tăng, hệ sinh thái game tại Châu Á - Thái Bình Dương không chỉ lớn nhất về quy mô mà còn định hình nhiều xu hướng toàn cầu. Do đó, việc khu vực này trở thành 'mảnh đất màu mỡ' cho các mối đe dọa đánh cắp dữ liệu là một hệ quả tất yếu.

Bà Polina Tretyak, Nhà nghiên cứu của Kaspersky Digital Footprint Intelligence, chia sẻ: "Tội phạm mạng thường tung ra các tệp log chứa dữ liệu đánh cắp sau nhiều tháng, thậm chí nhiều năm sau kể từ khi cuộc tấn công ban đầu diễn ra. Kể cả những thông tin đăng nhập bị đánh cắp từ lâu vẫn có thể xuất hiện trở lại trên các diễn đàn dark web, làm cho kho dữ liệu bị rò rỉ ngày càng lớn. Vì vậy, số lượng tài khoản game bị xâm nhập trên thực tế có thể cao hơn rất nhiều so với những gì chúng ta nhìn thấy”.

Bà Tretyak cũng nhấn mạnh rằng: "nguy cơ từ các mối đe dọa infostealer không phải lúc nào cũng tức thời hay rõ ràng. Người dùng nên chạy quét bảo mật và xóa bỏ mã độc ngay lập tức nếu nghi ngờ bị tấn công. Về lâu dài, việc thường xuyên đổi mật khẩu và tránh sử dụng một mật khẩu cho nhiều nền tảng sẽ là giải pháp hiệu quả để giảm thiểu rủi ro”.

Nhiều doanh nghiệp không phải là một phần của hệ sinh thái game nhưng vẫn đang đối mặt với những mối nguy tiềm ẩn. Mối nguy này phát sinh khi nhân viên dùng email công ty để đăng ký các dịch vụ giải trí. Một nghiên cứu từ Kaspersky Digital Footprint Intelligence đã tiết lộ rằng trong số các tài khoản bị rò rỉ trên Netflix, Roblox và Discord, có tới 7% được đăng ký bằng email doanh nghiệp.

Bà Polina Tretyak nhấn mạnh việc nhân viên dùng email công ty cho các dịch vụ cá nhân, bao gồm game, sẽ tạo ra những rủi ro về an ninh mạng. Nếu email công ty bị lộ trong một vụ rò rỉ từ mã độc đánh cắp thông tin, nó có thể mở ra cánh cửa cho các mối đe dọa lớn hơn nhắm vào doanh nghiệp. "Kẻ tấn công có thể liên hệ và lừa nhân viên cài đặt mã độc vào thiết bị công ty. Hoặc, nếu mật khẩu dễ đoán như 'Word2025!', chúng có thể dùng phương pháp brute force để bẻ khóa chỉ trong một giờ hoặc ít hơn. Thậm chí, kẻ lừa đảo còn có thể truy cập vào các hệ thống bên ngoài khác bằng tài khoản của nhân viên để lấy cắp dữ liệu quan trọng, hoặc đột nhập vào các tài nguyên của công ty”, bà Polina Tretyak cho biết thêm.

Mã độc đánh cắp thông tin thường được ngụy trang dưới dạng game lậu, phần mềm gian lận hoặc các bản mod không chính thức. Mục tiêu chính của chúng là đánh cắp các thông tin nhạy cảm như mật khẩu, thông tin ví tiền mã hóa, chi tiết thẻ tín dụng và cookie trình duyệt. Sau khi lấy cắp, dữ liệu này sẽ được rao bán hoặc chia sẻ miễn phí trên các nền tảng darknet, trở thành công cụ cho các cuộc tấn công tiếp theo.

Loại mã độc này đặc biệt nguy hiểm trong môi trường làm việc kết hợp (hybrid) và BYOD (Bring-Your-Own-Device) phổ biến tại APAC. Đây là những môi trường mà ranh giới giữa các hoạt động cá nhân và công việc trên cùng một thiết bị trở nên mờ nhạt, tạo điều kiện thuận lợi cho mã độc lây lan.

Dữ liệu này cho thấy chỉ riêng nền tảng Steam đã có tới 5,7 triệu tài khoản bị tấn công bởi mã độc đánh cắp thông tin (infostealer malware). Loại mã độc nguy hiểm này cũng là nguyên nhân khiến 6,2 triệu tài khoản trên các ứng dụng game lớn khác như Epic Games Store, Battle.net, Ubisoft Connect, GOG và EA bị lộ thông tin.

Dựa trên dữ liệu từ các tệp log của mã độc, đội ngũ Kaspersky Digital Footprint Intelligence đã phân tích các thông tin đăng nhập Steam bị rò rỉ có liên quan đến khu vực Châu Á - Thái Bình Dương.

Kết quả cho thấy Thái Lan đứng đầu danh sách với gần 163.000 tài khoản bị lộ, tiếp theo là Philippines với 93.000 cặp tên đăng nhập-mật khẩu. Việt Nam cũng nằm trong top 3 với gần 88.000 tài khoản. Ngược lại, các quốc gia có số liệu thấp nhất là Trung Quốc, Sri Lanka và Singapore, với lần lượt khoảng 19.000, 11.000 và 4.000 thông tin đăng nhập.

Số lượng tài khoản Steam bị tấn công trong năm 2024. Nguồn: Kaspersky Digital Footprint Intelligence

Châu Á - Thái Bình Dương trở thành mục tiêu hàng đầu của tội phạm mạng không phải là điều bất ngờ. Khu vực này đã củng cố vị thế là trung tâm gaming toàn cầu, nơi tập trung hơn một nửa số game thủ trên thế giới. Sự tăng trưởng mạnh mẽ tại các thị trường trọng điểm như Trung Quốc, Ấn Độ, Nhật Bản, Hàn Quốc và Đông Nam Á đã giúp Châu Á - Thái Bình Dương nhanh chóng chiếm lĩnh vị trí thống trị.

Hơn nữa, sự bùng nổ của công nghệ số, tỷ lệ sử dụng di động cao cùng nhu cầu giải trí lớn từ giới trẻ đã thúc đẩy sự phát triển vượt bậc của cả game giải trí và game thi đấu. Với gần 1,8 tỷ người chơi và con số này vẫn đang tăng, hệ sinh thái game tại Châu Á - Thái Bình Dương không chỉ lớn nhất về quy mô mà còn định hình nhiều xu hướng toàn cầu. Do đó, việc khu vực này trở thành 'mảnh đất màu mỡ' cho các mối đe dọa đánh cắp dữ liệu là một hệ quả tất yếu.

Bà Polina Tretyak, Nhà nghiên cứu của Kaspersky Digital Footprint Intelligence, chia sẻ: "Tội phạm mạng thường tung ra các tệp log chứa dữ liệu đánh cắp sau nhiều tháng, thậm chí nhiều năm sau kể từ khi cuộc tấn công ban đầu diễn ra. Kể cả những thông tin đăng nhập bị đánh cắp từ lâu vẫn có thể xuất hiện trở lại trên các diễn đàn dark web, làm cho kho dữ liệu bị rò rỉ ngày càng lớn. Vì vậy, số lượng tài khoản game bị xâm nhập trên thực tế có thể cao hơn rất nhiều so với những gì chúng ta nhìn thấy”.

Bà Tretyak cũng nhấn mạnh rằng: "nguy cơ từ các mối đe dọa infostealer không phải lúc nào cũng tức thời hay rõ ràng. Người dùng nên chạy quét bảo mật và xóa bỏ mã độc ngay lập tức nếu nghi ngờ bị tấn công. Về lâu dài, việc thường xuyên đổi mật khẩu và tránh sử dụng một mật khẩu cho nhiều nền tảng sẽ là giải pháp hiệu quả để giảm thiểu rủi ro”.

Nhiều doanh nghiệp không phải là một phần của hệ sinh thái game nhưng vẫn đang đối mặt với những mối nguy tiềm ẩn. Mối nguy này phát sinh khi nhân viên dùng email công ty để đăng ký các dịch vụ giải trí. Một nghiên cứu từ Kaspersky Digital Footprint Intelligence đã tiết lộ rằng trong số các tài khoản bị rò rỉ trên Netflix, Roblox và Discord, có tới 7% được đăng ký bằng email doanh nghiệp.

Bà Polina Tretyak nhấn mạnh việc nhân viên dùng email công ty cho các dịch vụ cá nhân, bao gồm game, sẽ tạo ra những rủi ro về an ninh mạng. Nếu email công ty bị lộ trong một vụ rò rỉ từ mã độc đánh cắp thông tin, nó có thể mở ra cánh cửa cho các mối đe dọa lớn hơn nhắm vào doanh nghiệp. "Kẻ tấn công có thể liên hệ và lừa nhân viên cài đặt mã độc vào thiết bị công ty. Hoặc, nếu mật khẩu dễ đoán như 'Word2025!', chúng có thể dùng phương pháp brute force để bẻ khóa chỉ trong một giờ hoặc ít hơn. Thậm chí, kẻ lừa đảo còn có thể truy cập vào các hệ thống bên ngoài khác bằng tài khoản của nhân viên để lấy cắp dữ liệu quan trọng, hoặc đột nhập vào các tài nguyên của công ty”, bà Polina Tretyak cho biết thêm.

Mã độc đánh cắp thông tin thường được ngụy trang dưới dạng game lậu, phần mềm gian lận hoặc các bản mod không chính thức. Mục tiêu chính của chúng là đánh cắp các thông tin nhạy cảm như mật khẩu, thông tin ví tiền mã hóa, chi tiết thẻ tín dụng và cookie trình duyệt. Sau khi lấy cắp, dữ liệu này sẽ được rao bán hoặc chia sẻ miễn phí trên các nền tảng darknet, trở thành công cụ cho các cuộc tấn công tiếp theo.

Loại mã độc này đặc biệt nguy hiểm trong môi trường làm việc kết hợp (hybrid) và BYOD (Bring-Your-Own-Device) phổ biến tại APAC. Đây là những môi trường mà ranh giới giữa các hoạt động cá nhân và công việc trên cùng một thiết bị trở nên mờ nhạt, tạo điều kiện thuận lợi cho mã độc lây lan.